Mosquitto TLS Configure

文章目录

前言

MQTT协议有许多实现,这里以开源的Mosquitto软件为例子,构建一个docker镜像,使用自签名证书,启用TLS加密传输。测试使用的Mosquitto版本为1.4.14,客户端使paho.mqtt.golang库以及mosquitto_sub分别加载证书后连接。

Mosquitto的作者提供了一个文档指导如何生成自签名证书,并启用TLS,教程在这里:mosquitto-tls

不过按照它或者谷歌出来的其他教程,发现都有一个问题,会出现错误

1cannot validate certificate for 127.0.0.1 because it doesn't contain any IP SANs

一看到这种问题,我就想到肯定是服务端证书不对了。证书签名一直是个十分麻烦的问题,不过之前使用过IPSec PKI工具自签名过证书,最后通过添加多个san,生成了一个可以兼容测试和生产环境的证书,下面是正文。

生成证书

参考之前配置EAP-TLS证书:IPSecAndIKEv2VPNWithStrongswan

这次只生成根证书与服务端证书,ipsec程序可以在Ubuntu或macOS下,分别使用apt或者brew按照strongSwan,当然也可以从源码编译,下面是生成证书的命令

1ipsec pki --gen --outform pem > caKey.pem

2ipsec pki --self --in caKey.pem --dn "C=CH, O=Wbuntu, CN=Wbuntu CA" --ca --outform pem > caCert.pem

3ipsec pki --gen --outform pem --lifetime 3650 > serverKey.pem

4ipsec pki --pub --in serverKey.pem | ipsec pki --issue --cacert caCert.pem --cakey caKey.pem --dn "C=CH, O=Wbuntu, CN=MQTT" --san="127.0.0.1" --flag serverAuth --outform pem --lifetime 3650 > serverCert.pem

共四条命令,前两条分别生成了根证书密钥与根证书,后两条分别生成服务端密钥与服务端证书(为了保险起见,这里把根证书和服务端证书的有效期都设置为10年了)。

这里解决前言中所提到的问题,在生成服务端证书时追加多个san。假如你的Mosquitto镜像分别运行在本地(san为127.0.0.1),公网服务器(假定域名为mqtt.wbuntu.com)或者k8s集群中(假定内部域名mqtt.fxck),那么只需要追加三个san,然后生成服务端证书,格式如下:

1ipsec pki --pub --in serverKey.pem | ipsec pki --issue --cacert caCert.pem --cakey caKey.pem --dn "C=CH, O=Wbuntu, CN=MQTT" --san="127.0.0.1" --san="mqtt.wbuntu.com" --san="mqtt.fxck" --flag serverAuth --outform pem --lifetime 3650 > serverCert.pem

根据自己的情况生成证书后,我们需要的只有三个,分别是caCert.pem,serverKey.pem,serverCert.pem。

注意!正式环境需要重新生成全部的证书!否则其他人也可以使用我提供证书签名和伪造您正在使用的服务端证书!

编译Moquitto并构建镜像

编译与构建参考了这位大佬的Dockerfile:ansi/mosquitto

不过大佬把编译过程也涵盖进去,导致编译出来的镜像大小超过600MB,这里我们采用一个折衷的方式,首先在Ubuntu下配置编译环境,编译后将相关可执行文件、证书、配置文件复制进镜像,当然镜像中也预先配置好相同的编译环境,这样得到的镜像体积大小就不会太大了,而且更新时也不用反复构建了。

编译环境为Ubuntu 16.04 64位,使用的镜像也是Ubuntu 16.04 64位。

首先安装编译环境

1apt-get install -y build-essential libwrap0-dev libssl-dev python-distutils-extra libc-ares-dev uuid-dev libwebsockets-dev

下载源码,解压后修改config.mk文件,将下面两项去掉注释,设为yes,支持websockets和tcpd

1WITH_WRAP:=yes

2WITH_WEBSOCKETS:=yes

然后执行make编译,在src目录下,得到mosquitto和mosquitto_passwd两个可执行文件

使用mosquitto_passwd工具,先生成一个passwdfile,然后执行下面的命令,最后两项分别是用户名和密码

1mosquitto_passwd -b passwdfile wbuntu ESZXKUB8Y962meL67flnFGYsUXC0E95l1JnBAtBTWTuUw2sg

查看文件passwdfile内容

1wbuntu:$6$tUIhR1teVifXJvX+$BYaDbHZsEGzcyNfAdR29AAA3zrbdXAv80odxXTZqGEK10AX4snMKqxHgJ3UQSs6jNRacjrdGqo/R/4xCS2CXfw==

修改mosquitto.conf,最后简化的内容如下

1port 1883

2protocol mqtt

3password_file /etc/mosquitto/passwdfile

4allow_anonymous false

5cafile /etc/mosquitto/caCert.pem

6certfile /etc/mosquitto/serverCert.pem

7keyfile /etc/mosquitto/serverKey.pem

8tls_version tlsv1.2

编写Dockerfile,内容如下

1FROM ubuntu:16.04

2ENV DEBIAN_FRONTEND noninteractive

3RUN apt-get update && apt-get install --no-install-recommends libwrap0-dev libssl-dev libc-ares-dev uuid-dev libwebsockets-dev -y

4RUN mkdir -p /etc/mosquitto

5RUN adduser --system --disabled-password --disabled-login mosquitto

6USER mosquitto

7expose 1883

8COPY mosquitto /usr/bin/mosquitto

9COPY mosquitto.conf /etc/mosquitto/mosquitto.conf

10COPY passwdfile /etc/mosquitto/passwdfile

11COPY caCert.pem /etc/mosquitto/caCert.pem

12COPY serverCert.pem /etc/mosquitto/serverCert.pem

13COPY serverKey.pem /etc/mosquitto/serverKey.pem

14CMD ["/usr/bin/mosquitto","-c","/etc/mosquitto/mosquitto.conf"]

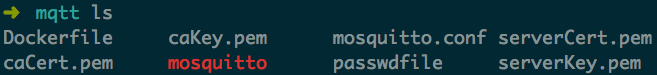

将所需文件移动到mqtt目录下,如图所示

构建镜像并运行

1docker build -t wbuntu/mosquitto-tls:1.0.0 .

2docker run --name mqtt -d -p 1883:1883 wbuntu/mosquitto-tls:1.0.0

由于是在mosquitto.conf中配置的协议,证书路径,因此可以直接挂载一个文件夹到/etc/mosquitto,替换全部的配置文件和证书,或者使用我提供的证书生成serverCert.pem,只替换服务端证书,默认镜像中的san为127.0.0.1,适合在本地运行。

连接服务端

使用mosquitto_sub订阅

1mosquitto_sub -h 127.0.0.1 -p 1883 -u wbuntu -P ESZXKUB8Y962meL67flnFGYsUXC0E95l1JnBAtBTWTuUw2sg --cafile ~/mqtt/caCert.pem -v -t '#'

使用paho.mqtt.golang库

1package main

2

3import (

4 "crypto/tls"

5 "crypto/x509"

6 "io/ioutil"

7 "os"

8 "os/signal"

9 "syscall"

10

11 log "github.com/Sirupsen/logrus"

12 "github.com/codegangsta/cli"

13 MQTT "github.com/eclipse/paho.mqtt.golang"

14)

15

16func main() {

17 app := cli.NewApp()

18 app.Name = "MQTT Go"

19 app.Usage = "For MQTT TLS TEST"

20 app.Version = "1.0"

21 app.Action = run

22 app.Flags = []cli.Flag{

23 cli.StringFlag{

24 Name: "mqtt-server",

25 Usage: "MQTT Server Address",

26 EnvVar: "MQTT_SERVER",

27 },

28 cli.StringFlag{

29 Name: "mqtt-username",

30 Usage: "mqtt server username (optional)",

31 EnvVar: "MQTT_USERNAME",

32 },

33 cli.StringFlag{

34 Name: "mqtt-password",

35 Usage: "mqtt server password (optional)",

36 EnvVar: "MQTT_PASSWORD",

37 },

38 cli.StringFlag{

39 Name: "mqtt-ca-cert",

40 Usage: "mqtt CA certificate file (optional)",

41 EnvVar: "MQTT_CA_CERT",

42 },

43 }

44 log.Info("begin running")

45 app.Run(os.Args)

46}

47

48func run(c *cli.Context) error {

49 topic := "#"

50 broker := c.String("mqtt-server")

51 username := c.String("mqtt-username")

52 password := c.String("mqtt-password")

53 cafile := c.String("mqtt-ca-cert")

54 opts := MQTT.NewClientOptions()

55 opts.AddBroker(broker)

56 opts.SetUsername(username)

57 opts.SetPassword(password)

58 tlsconfig, err := NewTLSConfig(cafile)

59 if err == nil {

60 opts.SetTLSConfig(tlsconfig)

61 }

62 client := MQTT.NewClient(opts)

63 if token := client.Connect(); token.Wait() && token.Error() != nil {

64 log.WithField("MQTT", token.Error()).Info("failed to connect MQTT broker")

65 }

66

67 defer client.Disconnect(250)

68

69 if token := client.Subscribe(topic, 0, msgHandler); token.Wait() && token.Error() != nil {

70 log.WithField("MQTT", token.Error()).Info("failed to subscribe topic")

71 }

72

73 sigChan := make(chan os.Signal)

74 exitChan := make(chan struct{})

75 signal.Notify(sigChan, os.Interrupt, syscall.SIGTERM)

76 log.WithField("signal", <-sigChan).Info("signal received")

77 go func() {

78 log.Warning("stopping Client")

79 exitChan <- struct{}{}

80 }()

81 select {

82 case <-exitChan:

83 case s := <-sigChan:

84 log.WithField("signal", s).Info("signal received, stopping immediately")

85 }

86 return nil

87}

88

89// NewTLSConfig returns the TLS configuration.

90func NewTLSConfig(cafile string) (*tls.Config, error) {

91 // Import trusted certificates from CAfile.pem.

92 cert, err := ioutil.ReadFile(cafile)

93 if err != nil {

94 log.Errorf("couldn't load cafile: %s", err)

95 return nil, err

96 }

97 certpool := x509.NewCertPool()

98 certpool.AppendCertsFromPEM(cert)

99 // Create tls.Config with desired tls properties

100 return &tls.Config{

101 // RootCAs = certs used to verify server cert.

102 RootCAs: certpool,

103 }, nil

104}

105

106//MsgHandler for custom payload

107func msgHandler(client MQTT.Client, msg MQTT.Message) {

108 payload := msg.Payload()

109 log.Info(string(payload))

110}

首先将上面的代码保存为main.go文件,然后导出环境变量

1export MQTT_USERNAME=wbuntu MQTT_PASSWORD=ESZXKUB8Y962meL67flnFGYsUXC0E95l1JnBAtBTWTuUw2sg MQTT_SERVER=wss://127.0.0.1:1883 MQTT_CA_CERT=~/mqtt/caCert.pem

接着运行

1go run main.go

最后使用mosquitto_pub来发布一条消息

1mosquitto_pub -t 'mqtt' -m 'hello from mosquitto_pub' -h 127.0.0.1 -p 1883 -u wbuntu -P ESZXKUB8Y962meL67flnFGYsUXC0E95l1JnBAtBTWTuUw2sg --cafile ~/mqtt/caCert.pem

订阅者这时可以收到消息:hello from mosquitto_pub"

如果需要使用websockets,将mosquitto.conf文件中的protocol值设为websockets即可,客户端上使用 wss:// 开头的链接访问服务端,mosquitto_sub与mosquitto_sub似乎还未支持websockets,无法使用wss://格式的链接

最后附上

Docker镜像的链接:wbuntu/mosquitto-tls

Dockerfile链接:wbuntu/mosquitto-tls